- Une cyberattaque massive a touché des fichiers utilisés par des applications téléchargées 2 milliards de fois par semaine.

- Les hackers ont utilisé des faux emails pour tromper un développeur et injecter du code malveillant.

- L’attaque visait principalement le vol de cryptomonnaies, mais aurait pu toucher de nombreux services.

- Cette opération illustre la vulnérabilité des applications reposant sur du code partagé et l’importance de la vigilance.

Une cyberattaque d’une ampleur inédite a récemment révélé les risques liés au piratage des applications via de faux emails. Des fichiers utilisés quotidiennement par des millions d’utilisateurs ont été modifiés par des hackers, avec pour objectif le vol de cryptomonnaies.

Hackers et méthodes d’attaque

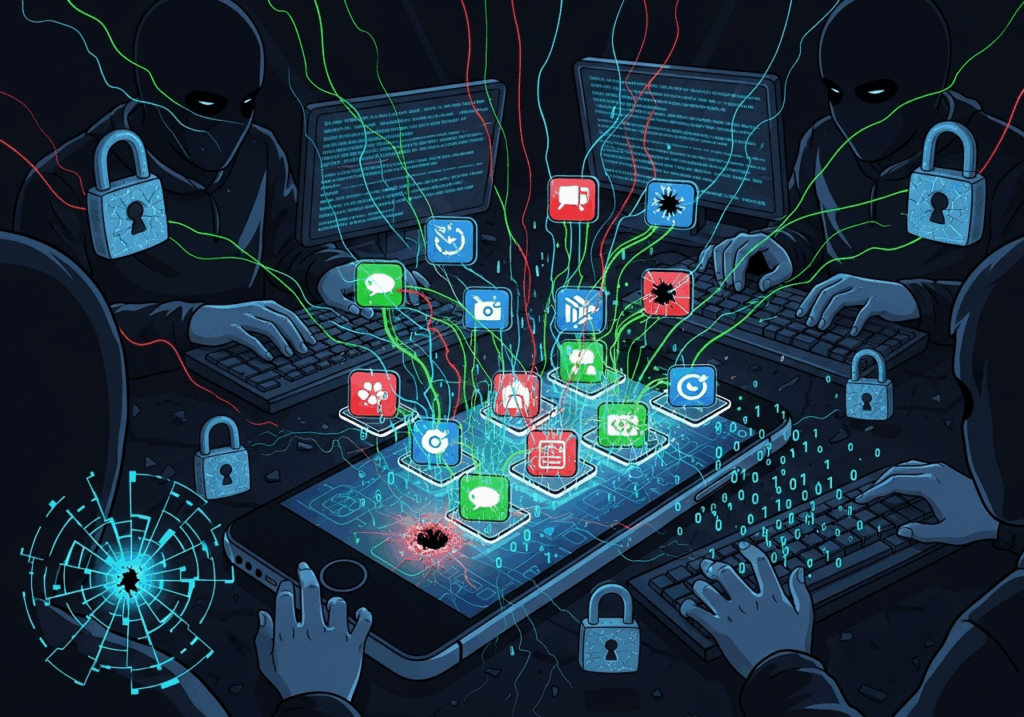

Les hackers ont déployé une stratégie précise pour infiltrer des applications populaires. La méthode principale a été le phishing, consistant à envoyer un faux email très convaincant à un développeur expérimenté. Trompé, ce dernier a fourni ses identifiants et clés de sécurité, permettant aux cybercriminels de remplacer les fichiers originaux par des versions infectées.

Cette technique de cyberattaque démontre à quel point même les développeurs aguerris peuvent être vulnérables face à des attaques sophistiquées. Le piratage n’a pas visé un service unique, mais des fichiers utilisés par des millions d’applications, ce qui multiplie l’impact de l’attaque. L’opération met en évidence la complexité de la cybersécurité moderne et la nécessité d’outils et de procédures renforcées pour protéger le code partagé.

Applications vulnérables et conséquences

Presque toutes les applications modernes reposent sur du code partagé. Ces « briques logicielles » permettent d’économiser du temps et des ressources, mais rendent aussi les services dépendants de leur intégrité. Une modification malveillante peut donc avoir des répercussions massives, comme le montre cette cyberattaque.

Dans ce cas précis de piratage, le code infecté interceptait les paiements en cryptomonnaies. Il redirigeait ensuite les fonds vers les portefeuilles des pirates. Bien que l’attaque ait ciblé un usage financier précis, les experts soulignent un risque plus large. Ils alertent sur le fait que d’autres services auraient pu être compromis.

Pour les utilisateurs, il est presque impossible de détecter un code malveillant dans une application téléchargée depuis un store officiel. Cette difficulté renforce considérablement la gravité de la menace.

Faux emails : vecteurs privilégiés des hackers

Par ailleurs, l’attaque démontre le rôle central des faux emails dans les opérations de piratage. Ces messages sont conçus pour paraître crédibles et convaincre les développeurs de fournir leurs accès. Le phishing reste l’un des vecteurs les plus utilisés par les hackers, car il exploite la confiance humaine plutôt que des failles techniques.

De plus, les organisations et développeurs doivent donc mettre en place des processus de vérification stricts, et sensibiliser leurs équipes aux dangers des emails suspects. L’adoption d’authentifications multi-facteurs, de revues de code et de systèmes de monitoring contribue à limiter ce type de risque et à protéger les applications et leurs utilisateurs contre les cyberattaques.

Implications pour la cybersécurité et les utilisateurs

En outre, cette cyberattaque souligne la fragilité des écosystèmes numériques actuels, basés sur du code partagé. Pour les utilisateurs, le principal risque réside dans l’impossibilité de savoir si une application est compromise. Même les développeurs expérimentés doivent rester vigilants face à des attaques toujours plus sophistiquées.

Les chercheurs en cybersécurité considèrent cette opération comme l’une des plus vastes jamais observées sur ce type de plateforme. Elle rappelle que la vigilance doit être constante et que la sécurité doit être intégrée dès la conception des applications. La sensibilisation et la prévention sont aujourd’hui essentielles pour réduire le risque de pertes financières et de compromission des données personnelles.

Mesures préventives et bonnes pratiques

Pour se protéger, il est crucial d’adopter des pratiques de sécurité adaptées. Les développeurs doivent vérifier attentivement les sources du code tiers, utiliser des systèmes de versioning sécurisés et appliquer une authentification forte. Les utilisateurs, de leur côté, doivent privilégier les applications officielles et mettre régulièrement à jour leurs appareils et logiciels.

La combinaison de vigilance humaine et de solutions techniques avancées permet de réduire significativement les risques. Les entreprises peuvent également former leurs équipes aux techniques de phishing et mettre en place des protocoles d’alerte en cas de comportements suspects. Cette approche proactive est indispensable dans un contexte où les hackers exploitent chaque opportunité pour compromettre les applications et le divertissement numérique.

Vigilance et sécurité avant tout

Cette attaque massive démontre que le piratage via des faux emails est une menace sérieuse pour les applications et l’ensemble des services numériques. La protection des utilisateurs et la sécurité des systèmes reposent sur la vigilance, la prévention et l’adoption de pratiques robustes. Face à ces risques, le numérique demande autant de prudence que d’innovation.

Rendez-vous sur la page Facebook de Mobifun pour découvrir d’autres analyses sur la cybersécurité et les tendances du numérique.